De nombreuses raisons peuvent vous pousser à pirater les ordinateurs d'autres personnes. Sans aucun doute, le piratage d'un autre ordinateur vous apportera quelques avantages, si vos points de départ sont bons.

En ce moment, vous êtes peut-être un patron, vous avez découvert que les documents confidentiels de l'entreprise ont été divulgués, et vous voulez vérifier l'ordinateur de l'employé pour voir si quelqu'un a volé les documents de l'entreprise par le biais de l'ordinateur. Vous devez découvrir la vérité sur cette situation.

Mais comment accéder à distance à un autre ordinateur sans autorisation ? Il existe plus d'une façon de le faire. Cet article traitera en profondeur de la manière de pirater un ordinateur sur le même réseau à l'aide de cmd. Ensuite, il y a également une autre façon de procéder que je vous présente. Maintenant, faisons connaissance avec chacune d'entre elles, une par une.

Qu'est-ce que CMD ?

L'invite de commande est une application de ligne de commande de base qui joue le rôle d'un interprète de ligne de commande.

Il a été développé à l'origine pour iOS/2, Windows CE et les systèmes d'exploitation basés sur Windows NT, dont Windows 2000, XP, Windows 8 et Windows 10.

Il automatise des tâches par le biais de divers scripts et fichiers batch, exécute des fonctions administratives et résout de nombreux problèmes qui posent des difficultés à l'utilisateur.

En outre, il est utilisé pour envoyer diverses commandes à un système, comme des commandes de gestion de fichiers telles que la copie et la suppression, etc. Parfois, il est désigné sous le nom de shell de commande ou d'invite CMD ou même par ses fichiers.

Pirater un autre ordinateur via CMD

Comment accéder à un autre ordinateur en utilisant l'invite de commande? Avant de savoir comment utiliser l'invite de commande pour pirater un autre ordinateur, vous devrez configurer cette fonction particulière sur le système informatique de la cible.

Configurer le bureau à distance au préalable

Pour ce faire, vous aurez besoin d'une version Business ou Pro de Windows. Veillez à obtenir d'abord l'ordinateur de la cible, y compris l'accès au compte et au mot de passe de son ordinateur si vous choisissez d'utiliser cette méthode. Voici les étapes à suivre pour configurer un bureau à distance sur l'ordinateur de quelqu'un.

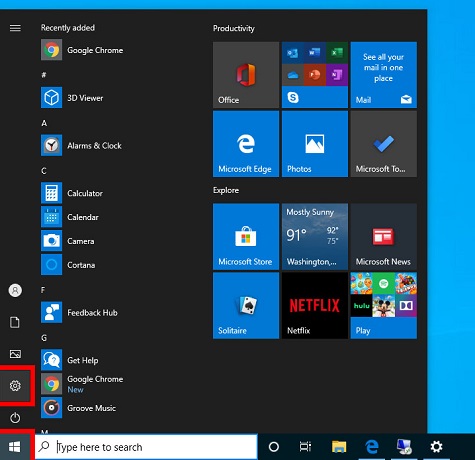

Étape 1: À partir du bouton Windows, allez dans le menu "Démarrer".

Étape 2: Cliquez sur l'icône en forme d'engrenage qui symbolise les "Paramètres".

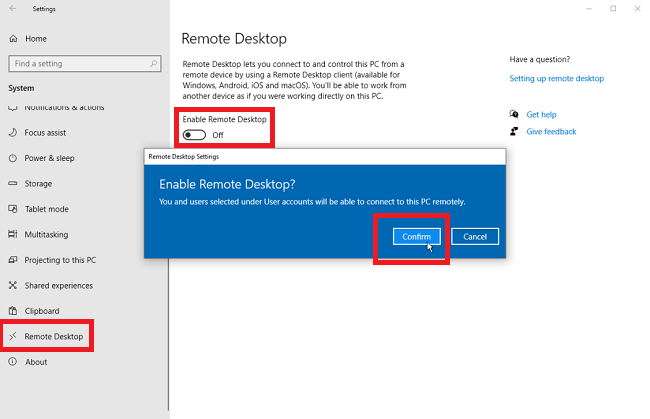

Étape 3: Cliquez sur "Système", puis sur "Bureau à distance".

Étape 4: Activez "Activer le Bureau à distance".

Si vous utilisez l'ancienne version de Windows, vous devez suivre les étapes indiquées ci-dessous.

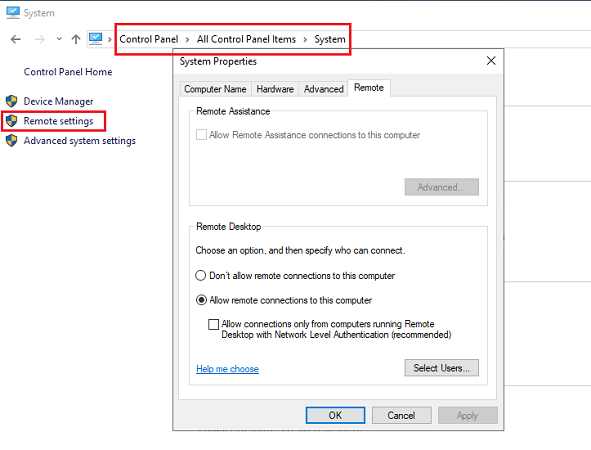

Étape 1: Dans "Panneau de configuration", allez dans "Système et sécurité".

Étape 2: Cliquez sur "Autoriser l'accès à distance" sous "Système".

Étape 3: Dans l'onglet "À distance", sélectionnez le bouton radio présent près de "Autoriser les connexions à distance à cet ordinateur".

Vous pouvez utiliser l'une de ces deux méthodes pour configurer des connexions de bureau à distance sur votre système informatique en fonction de la version de Windows installée dans le système.

3 étapes pour pirater un autre ordinateur avec l'invite de commande

Une fois que vous avez suivi les étapes ci-dessus, vous pouvez utiliser cmd pour prendre le contrôle à distance d'un autre ordinateur et accéder à son système informatique. Voici les étapes à suivre pour savoir comment accéder à distance à un autre ordinateur sans autorisation en utilisant cmd.

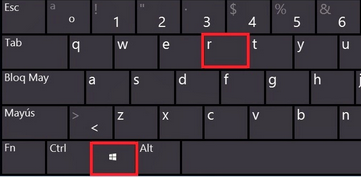

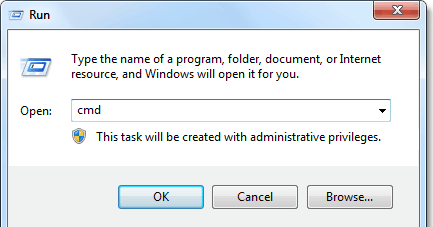

Étape 1: Appuyez simultanément sur les touches "Windows" et "r".

Étape 2: Saisissez "cmd" et appuyez sur "Entrée".

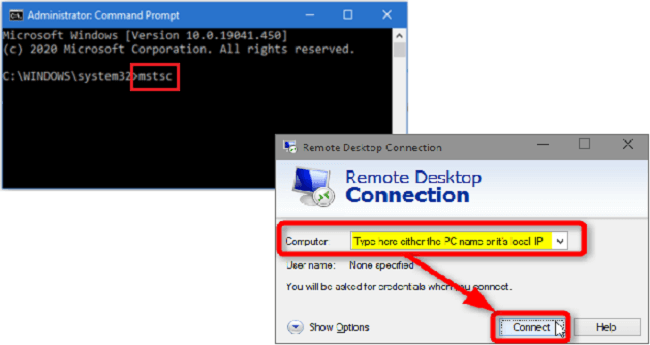

Étape 3: Saisissez "mstsc" pour lancer l'application de connexion au bureau à distance.

Vous pouvez également accéder directement à l'ordinateur en utilisant les termes supplémentaires suivants.

mstsc/console/v:computername

Cela vous mènera directement à l'écran de connexion de l'ordinateur de la cible.

Au lieu de "computername", vous pouvez même saisir l'adresse IP publique de votre système informatique. Si vous ne connaissez pas l'adresse IP de l'ordinateur de la cible, vous pouvez rechercher "What's my IP" sur Google via le navigateur de la cible.

Les limites de l'utilisation de CMD pour pirater un ordinateur

Il existe certaines limites au piratage d'un ordinateur à l'aide de l'invite de commande. Certaines des principales limitations sont énumérées ci-dessous.

1. Si l'ordinateur de la cible n'a pas été configuré auparavant comme un système d'ordinateur de bureau à distance, vous ne pouvez pas pirater le système en utilisant cette méthode.

2. Pour que cette méthode fonctionne, l'ordinateur de la cible doit être allumé et ne doit pas être en mode veille ou hibernation.

3. Cette méthode de piratage du système informatique d'autrui échoue si vous ne vous souvenez pas du nom et du compte de l'ordinateur de la cible.

Accéder à un autre ordinateur via MoniVisor

En raison des limitations énumérées ci-dessus, il est nécessaire de trouver une méthode alternative pour accéder à distance au système informatique d'autrui. L'une des meilleures façons de le faire est d'utiliser MoniVisor.

Il s'agit d'un outil de surveillance du système informatique hautement recommandé qui peut être utilisé pour surveiller facilement toutes les activités et accéder à tout fichier stocké dans le système informatique de la cible.

Caractéristiques de MoniVisor

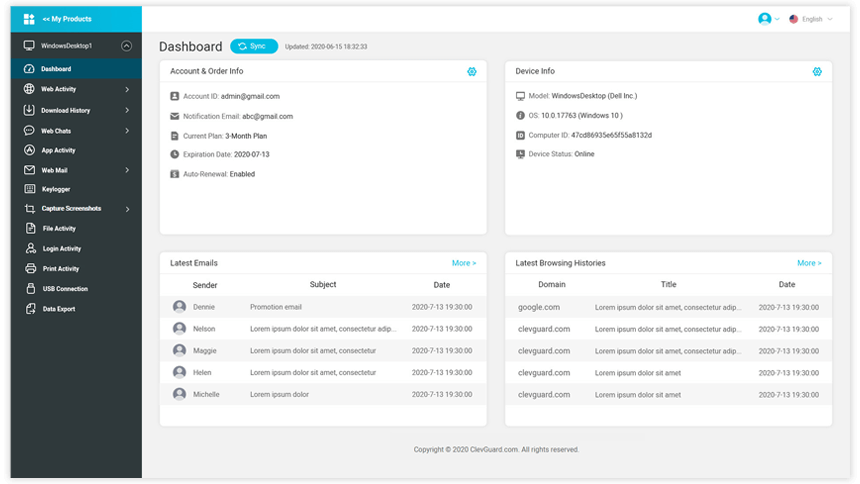

Surveillance de l'activité des médias sociaux, tels que Whatsapp, Facebook (Messenger), Twitter, Skype.

Historique des téléchargements et suivi de l'activité Internet

Surveillance des conversations par courriel. Prise en charge de la vérification du contenu de chaque e-mail.

Capture d'écran automatique de l'écran du système informatique en silence.

Enregistrement des frappes de clavier, y compris les frappes effacées.

Suivi de l'activité des applications. Connaissez exactement la dernière heure d'utilisation d'une application spécifique.

Suivi de l'activité de connexion.

Étapes pour utiliser MoniVisor

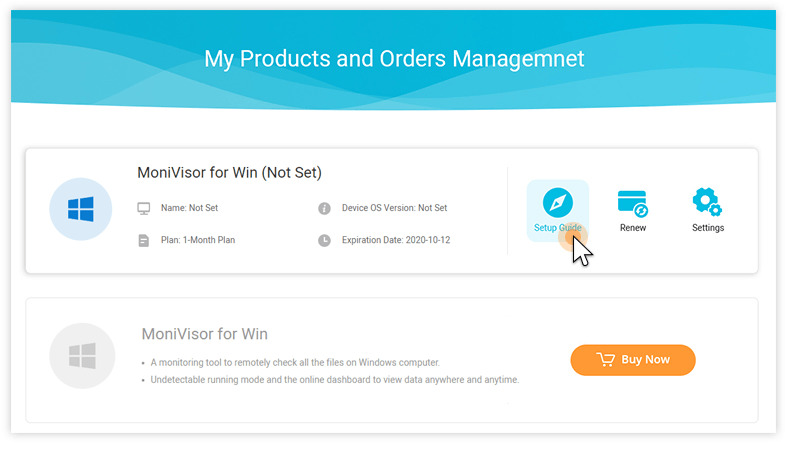

Étape 1: Créez un compte MoniVisor valide en utilisant votre ID de messagerie.

Acheter maintenant Voir la démo

Étape 2: Suivez les instructions de l'étape et configurez les paramètres de votre ordinateur en conséquence. Vous devez installer une extension sur le navigateur si vous souhaitez surveiller les médias sociaux et les e-mails de la cible.

Une fois que vous avez configuré avec succès en suivant le guide de notre site Web, l'application sera cachée et les données de l'ordinateur de la cible seront mises à jour automatiquement.

Étape 3: Connectez-vous à l'aide de vos informations d'identification au tableau de bord en ligne depuis n'importe quel autre appareil pour visualiser toutes les activités.

Les avantages de l'utilisation de MoniVisor

L'utilisation de MoniVisor, un outil de surveillance avancé, présente de nombreux avantages lorsqu'il s'agit d'accéder à distance aux fichiers du système d'autrui. Quelques-uns de ces avantages sont énumérés ci-dessous.

Pas besoin d'accéder physiquement à l'ordinateur, hormis la configuration initiale.

Vous pouvez accéder à l'ordinateur d'autrui depuis presque n'importe quel appareil disposant d'une connexion Internet stable.

Vous pouvez surveiller toutes les activités sur l'ordinateur et accéder aux fichiers requis à distance. Avec une seule installation, les données mises à jour de la cible peuvent être automatiquement téléchargées à distance.

Vous n'avez pas besoin d'avoir des connaissances professionnelles en informatique.

Vous pouvez pirater l'ordinateur de quelqu'un sans le savoir.

Résumé

En tant qu'employeur, les deux méthodes présentées dans cet article peuvent vous aider à surveiller les ordinateurs des employés. En tant que parent, vous pouvez utiliser ces méthodes pour contrôler vos enfants. Dans ce cas, les deux méthodes ci-dessus peuvent s'avérer très utiles. Cependant, la première méthode décrite dans cet article comporte de nombreuses limitations.